Cómo prevenir la filtración de datos y qué hacer después de una filtración

- Blog

- Robo de Identidad en Informe de Crédito

Cómo prevenir la filtración de datos y qué hacer después de una filtración

Recomendaciones, ideas y buenas prácticas para prevenir, detener y recuperarse de una filtración de datos.

Tanto si es consumidor como propietario de una empresa, no hay forma de evitar que los datos de los consumidores se hagan públicos. El sector del comercio electrónico recopila, procesa, informa, compra, vende, almacena, transfiere y procesa datos cada segundo del día. Cada año es más probable ser víctima de una filtración de datos. Aprenda a prevenir, mitigar y recuperarse de una violación de datos.

En realidad, existen dos experiencias de escenario de violación de datos: la de la empresa que experimenta una falla de seguridad y la del individuo cuya información personal ahora es abiertamente accesible para los delincuentes digitales. En este artículo exploramos ambas perspectivas, ofreciendo información y consejos sobre cómo prevenir la filtración de datos a nivel personal u organizacional, cómo afrontar las consecuencias de la exposición de la información sobre la filtración de datos y cómo recuperarse de una filtración de datos.

Las estadísticas muestran que a nivel individual, los consumidores tienden a tener un nivel sorprendentemente alto de desconexión o desconocimiento cuando se trata de la frecuencia y el alcance de una violación de datos robados (Ahora estoy un poco enojado:” Concimiento, percepción y respuestas de las personas a las violaciones de datos que les afectaron). También parecen subestimar el impacto de la filtración de datos en las personas. Para ayudarle a tener una mejor idea de qué son, qué implican y cómo evitarlas en primer lugar, echemos un vistazo más de cerca a las herramientas de prevención de violaciones de datos, ejemplos clave de violaciones de datos y cómo debe ser un plan de respuesta a la violación de datos.

¿Qué significa filtración de datos?

"Filtración de datos" es un término utilizado para describir el acceso no autorizado a información privada o sensible a gran escala. Existen diferentes tipos de violaciones de datos y, aunque técnicamente una violación de datos puede ocurrir con archivos analógicos (en papel), en su mayor parte, se entiende como la invasión digital de información privada o de identificación personal (PII). Por ejemplo, una violación de datos de un bufete de abogados podría implicar que una fuente no autorizada acceda a archivos privados de clientes. O bien, una violación de datos de Equifax podría implicar que una fuente no autorizada acceda a perfiles crediticios privados.

Podría ser útil pensar en una filtración de datos como el equivalente a gran escala del robo de identidad. Mientras que el robo de identidad tiende a apuntar a una sola persona, una filtración de datos expone la información personal o sensible de un grupo grande (a veces enorme) de personas simultáneamente. Pero, al igual que el robo de identidad, la información generalmente se difunde a otras partes para su uso en diversas actividades delictivas o, a veces, se pide un rescate con la amenaza de un daño inminente si no se paga dinero al infractor.

Las violaciones de datos pueden ocurrir internamente (dentro de una empresa, organización o agencia) o externamente (por parte de alguien no afiliado a la empresa, organización o agencia). Por ejemplo, algunas violaciones de datos militares de alto perfil ocurrieron cuando empleados o personal de servicio dentro del ejército o una agencia gubernamental descargaron ilegalmente información clasificada, la almacenaron en una unidad local o en una unidad de salto y la eliminaron de una ubicación segura. O, al igual que ocurre con los esquemas comunes de robo de identidad, a veces un pirata informático puede transgredir las medidas de seguridad digital para acceder ilegalmente a una base de datos y almacenar o robar la información privada que contiene. Echaremos un vistazo a una lista de violaciones de datos de 2024 para explorar algunos de los sucesos más recientes.

Sin embargo, a diferencia del robo de identidad (que siempre es nefasto), las filtraciones de datos también pueden ser accidentales, no intencionadas y sin un propósito tortuoso. Por ejemplo, un empleado puede difundir sin querer archivos equivocados, dando acceso público involuntario a archivos privados. Desafortunadamente, lo que muchos consumidores quizás no se den cuenta es que incluso una violación de datos que comenzó sin malas intenciones puede convertirse rápidamente en una pesadilla en la web oscura. En otras palabras, incluso una filtración de datos inocente puede transformarse en una situación generalizada de robo de identidad en un abrir y cerrar de ojos.

Debido a los costos que las violaciones de datos suponen para las empresas y las consecuencias para los consumidores, muchas empresas y personas han comenzado a adquirir seguros contra violaciones de datos. (Siga leyendo a continuación para obtener más información sobre esta opción). Y, en muchos casos de incidentes extremadamente dañinos o particularmente atroces, una demanda por violación de datos se ha convertido en una opción de recuperación viable.

Cómo prevenir una filtración de datos

Desafortunadamente, prevenir una filtración de datos no es fácil. La proliferación de información digital ha hecho que personas de todos los sectores (gobierno, atención médica, finanzas, industria privada, comercio minorista, etc.) hayan podido disfrutar de un fácil acceso a información crítica y útil sin siquiera tener que salir de sus hogares. Esta red de datos ha servido como recurso para algunos, facilitando el flujo de comunicaciones, la participación y una variedad de actividades. Por ejemplo, si necesita asegurarse de que se deposite un cheque de pago o pagar una factura, puede hacerlo todo en línea. O si necesita acceder a registros médicos, programar una cita, renovar un pasaporte, etc., nuevamente, puede hacerlo todo en línea desde la comodidad de su hogar.

Pero este aumento en el almacenamiento e intercambio de información impulsado por la tecnología conlleva el riesgo de acceso no autorizado y difusión de esa información. Para las empresas, organizaciones y agencias, mitigar estos riesgos implica proteger a los clientes, las marcas y la reputación y limitar la exposición a la responsabilidad. Analicemos esta cuestión en profundidad.

Cómo prevenir una filtración de datos en una empresa

Cuando se trata de negocios, prevenir una filtración de datos es uno de los mayores desafíos. Esto es particularmente cierto para las empresas que almacenan y procesan cantidades masivas de datos confidenciales, como un banco, una compañía de tarjetas de crédito u un hospital.

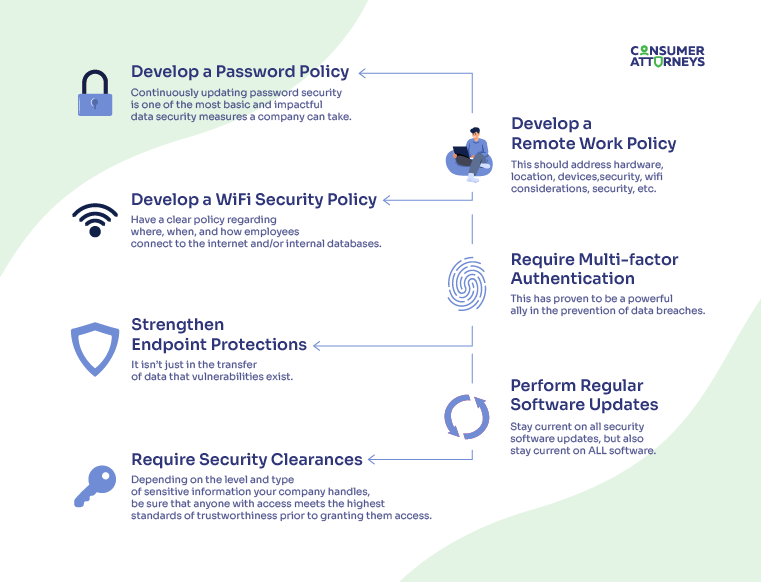

Para evitar una filtración de datos en una empresa, es absolutamente imperativo que se utilicen y apliquen los mejores recursos de seguridad en toda la empresa. ¿Qué significa esto específicamente? Esto significa adoptar medidas como las siguientes 8 formas de prevenir las filtraciones de datos:

| ¡Haga esto! | Por qué es importante |

|---|---|

| Designe un Director de seguridad de la información (CISO) o un Director de datos (CDO) | Cuando se trata de seguridad de datos, debe haber una cadena de mando clara y una persona designada que sea responsable en última instancia del mantenimiento y la implementación de prácticas de protección de datos. Esta persona puede formar un equipo de personal calificado, pero es fundamental tener una sola persona a quien le toca la responsabilidad. En el mundo actual, para muchas empresas, este es un puesto tan importante como el de Director General, Director Financiero, Director de Operaciones, etc. |

| Manténgase actualizado | No sólo los métodos de recopilación, procesamiento y almacenamiento de datos evolucionan continuamente, sino que también lo hacen los métodos de seguridad y piratería de datos. Esto significa que mantenerse actualizado es una tarea diaria. Prevenir una filtración de datos nunca es un escenario único. No existe tal cosa como lograr la seguridad de los datos. Es un esfuerzo continuo que nunca llega a su fin. |

| Implemente protocolos de seguridad | Identificar y diseñar protocolos de seguridad de datos es sólo el comienzo. Pero la planificación e implementación adecuadas de estos protocolos, junto con cualquier actualización, es igualmente esencial. Las lagunas en la aplicación son el origen de vulnerabilidades que conducen a filtraciones de datos. |

| Limite el acceso | No todo el mundo necesita acceso a todo. En el mundo de la gestión de datos desde una perspectiva de seguridad, esto es especialmente cierto. Solo brinde acceso a personas, comités, grupos, etc. a exactamente lo que necesitan para realizar su trabajo. Cuando tenga sentido limitar el acceso a información adicional, establezca obstáculos adicionales para el acceso. Por ejemplo, un equipo de admisión no necesariamente necesita acceso a un expediente completo del paciente o a información de diagnóstico. Cada aumento en el nivel de acceso debería traer consigo un aumento en las medidas de seguridad implementadas para proteger los datos en cuestión. |

| Eduque a los empleados | La educación de los empleados debe adoptar la forma de capacitaciones periódicas y actualizaciones sobre la información actual. Esta educación debe incluir no sólo las mejores prácticas, sino también los riesgos actuales. Por ejemplo, si se identifica una nueva amenaza dentro de un sector determinado, no se limite a asegurarse de que sus protocolos estén actualizados. También debe asegurarse de que cualquiera que pueda encontrarse con la amenaza lo sepa. La información debe difundirse periódicamente según sea necesario. |

| Haga cumplir las medidas de seguridad | Por supuesto, tener un plan de seguridad de datos no tiene sentido si no se aplica. Es esencial garantizar que se cumplan las prácticas de datos en todo momento. Al igual que una prueba sorpresa, algunas auditorías de protocolo deben ser espontáneas e inesperadas. |

| Elabore planes | Hay dos planes clave que deben diseñarse cuando se piensa en la seguridad de los datos y la prevención de violaciones de datos: (1) un plan de respuesta y (2) un plan de implementación que considere todos los resultados potenciales. Al elaborar un plan de respuesta, es necesario contar con un plan detallado y bien practicado en caso de que ocurra una emergencia de datos. Este tipo de planificación puede mitigar los peores resultados posibles. Al elaborar un plan de implementación, cada vez que su empresa incorpora nuevos contratos, subcontratistas, entidades de terceros, software, hardware, sectores, proveedores, etc., debe analizar qué puede salir bien y qué puede salir mal antes de implementar cualquier cambio. Al tener en cuenta todos los resultados (deseados y no deseados), puede estar preparado para solucionar los problemas con rapidez y eficiencia. |

| Actualice, actualice, actualice | Esto se aplica a cada uno de los factores anteriores. Actualice software, hardware, planes, capacitación, medidas de seguridad, restricciones de acceso, etc. Una vez más, cuando se trata de prevenir las filtraciones de datos, lo más importante es adoptar el panorama evolutivo y siempre cambiante de la seguridad de los datos. |

Mejores prácticas para prevenir una filtración de datos

A un nivel un poco más específico, existen algunas prácticas recomendadas que se deben tener en cuenta a la hora de mantenerse actualizado sobre cómo prevenir una filtración de datos. Al desarrollar e implementar políticas siempre nuevas en torno a estas consideraciones, las medidas preventivas de violación de datos de su empresa deberían ser sólidas.

Uno de los países que ha reforzado recientemente su política de privacidad y protección de datos es India. Con la aprobación de la Ley de Protección de Datos Personales Digitales, las empresas que operan en el espacio del comercio electrónico en India (y también en otros sectores) deberán cumplir con las reglas establecidas en este reglamento. Preparándonos para una nueva era de privacidad y protección de datos.

Por lo tanto, las mejores prácticas para mantener los datos en el lugar que les corresponde comienzan y terminan con la preparación. Primero debe estar informado (por ejemplo, estar actualizado sobre protecciones con contraseña, medidas de seguridad, actualizaciones de software, noticias tecnológicas, etc.). Luego hay que planificar (crear una estrategia descendente de políticas y procedimientos para proteger los datos). Y, por último, hay que actuar (difundir los conocimientos, impartir formación, dejar claras las funciones y facilitar su comprensión, aplicar protocolos, hacer cumplir las políticas).

Las filtraciones de datos pueden ser inevitables, pero existe evidencia clara de que un enfoque bien ejecutado puede fortalecer sus datos contra intrusiones y construir un muro de protección contra las vulnerabilidades de los datos filtrados.

Formas de prevenir una filtración de datos

Quizás no sea sorprendente que las mejores formas de prevenir una filtración de datos como empresa también sean muy aplicables para un individuo que busca evitar una filtración de datos a menor escala (también conocida como robo de identidad). Por lo tanto, implemente las mismas estrategias, tenga el mismo plan de juego, manténgase al día y sea previsor.

¿Cuál de las siguientes puede ser una fuente de datos de registro para investigar una violación de seguridad?

- Servidores

- Firewalls

- Routers

- Aplicaciones

- Bases de datos

- Switches

- Sistemas de protección contra intrusiones (IPSs)

Respuesta: ¡Todas las mencionadas!

Esto se debe a que una fuente de datos de registro es básicamente lo que parece: una fuente de datos que registra información en tiempo real. En otras palabras, mientras está en uso, crea activamente un registro de eventos. Esto es útil de dos maneras principales. En primer lugar, al rastrear eventos con este tipo de precisión inmediata y actualizada, puede recibir alertas sobre cualquier amenaza potencial. En segundo lugar, al mantener un registro, puede recopilar datos e información sobre vulnerabilidades y amenazas.

¿Cómo puede prevenir una filtración de datos?

En nuestra era tecnológica actual, donde los negocios, las actividades bancarias, las inversiones, los portales gubernamentales, los servicios públicos, los centros educativos y cualquier otra plataforma imaginable orientada al consumidor están disponibles en línea, no es posible prevenir al 100% una violación de datos. Hasta cierto punto, las violaciones de datos son una realidad en este momento, cuya inevitabilidad está determinada por poco más que la probabilidad estadística de que usted se vea atrapado en un tipo u otro en un momento dado.

No obstante, no es una situación totalmente desesperada. Todavía hay cosas que puede hacer a nivel personal para proteger los datos que están dentro de su esfera de control y hay cosas que puede hacer en caso de que sus datos se vean comprometidos a través de una violación corporativa o de agencia a gran escala.

Como individuo, puede evitar una filtración de sus propios datos personales en su red implementando las mejores prácticas de seguridad inalámbrica, en línea y móvil. Revise algunas de nuestras sugerencias y mejores prácticas anteriores en "Mejores prácticas para prevenir una filtración de datos". Y mientras tanto, considere qué debe hacer si su información personal se ve comprometida.

Qué hacer si su información personal ha sido comprometida

Si usted es un particular y su información personal se ha visto comprometida a través de una violación de datos de una empresa, organización o agencia, debe hacer lo siguiente:

- Aproveche las ofertas de seguridad realizadas por el responsable. Esto puede incluir cosas como suscripciones pagas a servicios de monitoreo o seguridad de datos durante varios meses o años.

- Cambie todas sus contraseñas de inmediato y utilice las mejores prácticas para generar contraseñas. Por ejemplo, no utilice nombres de familiares, fechas de nacimiento u otra información de identificación, asegúrese de que cumplan con los requisitos óptimos de seguridad de la contraseña, no reutilice las contraseñas en diferentes sitios o durante diferentes períodos de tiempo, etc.

- Establezca alertas de fraude con sus instituciones bancarias y financieras.

- Congele o controle su crédito a través de las agencias de crédito (Experian, Equifax y TransUnion).

- Suscríbase a un plan de protección o servicio de monitoreo contra robo de identidad en tiempo real y de alta calidad (si la parte responsable no le ofrece una suscripción).

- Aproveche cada oportunidad para habilitar la autenticación de dos factores u otras medidas de seguridad mejoradas (como funciones de seguridad biométrica).

- Manténgase informado sobre cada cuenta que tenga en el amplio mundo del comercio electrónico. Haga cosas como controlar periódicamente sus informes crediticios, sus estados financieros y sus cuentas bancarias, de jubilación y de inversión. ¿Tiene cuentas de tiendas o tarjetas de tiendas que no utiliza? Ciérrelos.

- Señalar, investigar y disputar cualquier cosa que parezca sospechosa o que sea descaradamente inexacta, engañosa o falsa.

- Trabaje con un abogado de protección al consumidor en cualquier momento de este proceso para protegerse. Este es exactamente el tipo de escenario en el que están capacitados y tienen experiencia.

Si usted es una empresa, organización o agencia y sus bases de datos confidenciales o privadas se han visto comprometidas debido a una violación de datos (ya sea interna, externa, intencional o accidental), comience enviando una notificación de violación de seguridad de datos a la agencia correspondiente y a su base de consumidores.

Por ejemplo, el Departamento de Justicia del Estado de California exige que una violación de datos que involucre a 500 o más clientes se registre en el estado completando un formulario en línea y presentando la documentación necesaria, incluidas las comunicaciones enviadas a los consumidores afectados.

Formulario en línea para enviar una notificación de violación de seguridad de datos Esta información se convierte en un gran recurso para los consumidores, quienes pueden buscar en la base de datos estatal para ver si alguna de las empresas con las que hacen negocios ha sufrido una violación de datos.

Estrategias para prevenir una violación de datos

Las mejores estrategias para prevenir una violación de datos implican mantenerse actualizado sobre lo que sucede con sus propios datos, lo que sucede en el mundo del comercio electrónico en general y lo que sucede con la tecnología y la seguridad que impactan su vida.

| ¡Haga esto! | Por qué es importante |

|---|---|

| Conozca sus propios datos | Nunca se insistirá lo suficiente en que lo más importante que puede hacer un consumidor para evitar una filtración de datos o un robo de identidad es conocer la actividad y la información disponible en cada una de sus cuentas. Ya hemos superado el punto en el que las personas pueden salirse con la suya y permanecer un tanto ajenas a lo que sucede en sus cuentas y aun así mantenerse a salvo. Debe verificar periódica y diligentemente sus informes crediticios, cuentas bancarias, cuentas de inversión y jubilación, cuentas minoristas, cuentas de beneficios, etc. Si encuentra algo que no tiene sentido o no parece correcto, haga un seguimiento. Investigue, pregunte, busque una explicación que satisfaga su preocupación. Si no la obtiene, presente una reclamación. Si no lo consigue, consiga un abogado. |

| Sepa lo que está pasando en la industria de datos de consumo | Manténgase informado sobre las noticias sobre cuestiones de datos de los consumidores. Si una empresa sufre una filtración de datos, le afecte directamente o no, lea al respecto. Esté al tanto. Infórmese y amplíe sus conocimientos sobre cómo ocurren estas infracciones, cómo se investigan y se resuelven. Si se discuten nuevas tácticas y estrategias, impleméntelas en su propia cartera financiera y crediticia. |

| Sepa lo que está pasando en la industria de la seguridad digital | Estas áreas están en constante evolución. Cuando surjan nuevas características de seguridad basadas en tecnología, o nuevas opciones de software o hardware de protección estén disponibles, sea curioso, esté atento e investigue. Adopte nuevos estándares o prácticas que realmente mejoren su seguridad. Cuanto más informado esté de manera continua, mejor estará a la hora de prevenir problemas de incursión de datos y mejor estará a la hora de gestionar una violación de datos si le sucede a usted. |

Pasos para prevenir una violación de datos

Cuando llega el momento de profundizar en los pasos específicos para prevenir una filtración de datos, la forma de prepararse dependerá de si actúa como individuo o como empresa. Más arriba explicamos con más detalle los pasos a seguir en ambos casos.

Cómo detener una filtración de datos

Si no ha podido evitar una filtración de datos, lo mejor que puede hacer es ponerse en acción de inmediato con un plan bien concebido sobre cómo detener una filtración de datos. Con esto queremos decir cómo detenerlo en seco y mitigar el daño que puede causar antes de que trastorne completamente su vida financiera.

Si descubre que su información personal está, o probablemente esté, involucrada en una violación de datos, haga lo siguiente:

- Manténgase conectado a las comunicaciones provenientes de la empresa involucrada y a la información disponible en las noticias, e implemente de inmediato cualquier paso que le recomienden tomar.

- Cambie y actualice las contraseñas en todas sus plataformas, incluidas cuentas bancarias, financieras, de inversión, de jubilación, de crédito, de servicios públicos, gubernamentales y de otro tipo. Es un dolor, sí. Pero es el paso más crítico que puede dar. Y asegúrese de crear las contraseñas más seguras posibles.

- Aproveche las medidas de seguridad adicionales que se ofrecen, si aún no lo ha hecho. Por ejemplo, si una empresa ofrece autenticación de dos factores y aún no la ha optado, ahora es el momento. ¿Ralentiza ligeramente el proceso de inicio de sesión en determinados sitios? Sí. Pero aumenta exponencialmente su seguridad y creemos que la compensación vale la pena.

- Utilice las estrategias para prevenir la violación de datos que analizamos anteriormente.

¿Qué tipo de información es la más frecuentemente expuesta en una violación de datos?

Aunque cualquier información puede quedar expuesta en una violación de datos, no le sorprenderá saber que la información financiera es la que queda expuesta con más frecuencia. Es fácil imaginar por qué. Por ejemplo, un pirata informático o una red criminal puede acceder a información de diagnóstico de los hospitales, lo que aún puede resultar terriblemente traumático para los pacientes. Pero normalmente, incluso cuando los piratas informáticos atacan hospitales, lo que realmente buscan son datos personales que puedan combinarse con cualquier otro dato personal sobre una persona para poder obtener acceso no autorizado a su cartera financiera.

Así, la información sobre tarjetas de crédito, cuentas bancarias, fondos de inversión, etc. son las más frecuentemente expuestas. Otros contendientes principales son los números de seguro social, contraseñas, direcciones y números de teléfono, direcciones de correo electrónico, detalles de la licencia de conducir, datos médicos y datos de actividad en línea (como la información rastreada en las plataformas de redes sociales).

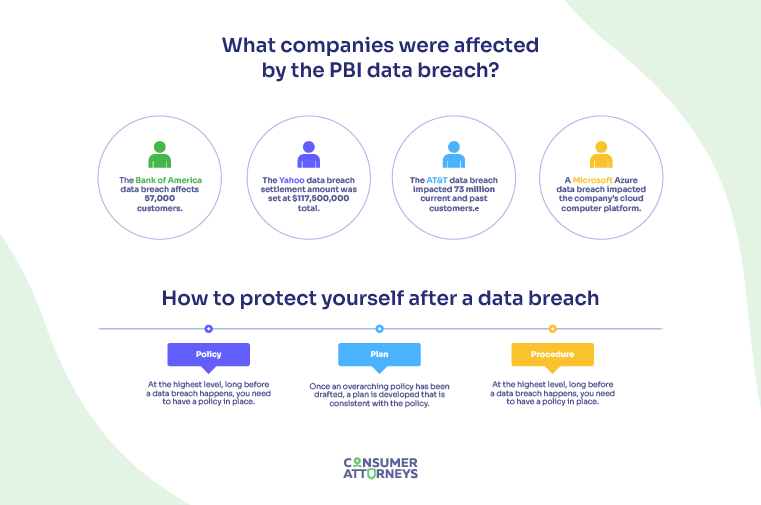

¿Qué empresas se vieron afectadas por la filtración de datos de PBI?

La filtración de datos de PBI afectó a Bank of America y a otras empresas a escala mundial como Shell, Siemens Energy, Continental Casualty Company (CNA), First Merchants Bank, TransAmerica LIfe Insurance Company, Fidelity, Genworth Financial, CalPERS, Teachers Insurance y Annuity Association of America, Virginia Retirement System, Schneider Electric, City National Bank y agencias federales, incluidos el Departamento de Energía, el Departamento de Agricultura y el Departamento de Salud y Servicios Humanos, entre otros.

La filtración de datos de PBI involucró a una gran red cibercriminal llamada Clop, ampliamente conocida por ser una banda activa de ransomware de habla rusa. Una de las principales estrategias de Clop es encontrar una manera de piratear un programa de software que se utiliza en un gran número de empresas. Una vez que Clop puede violar la seguridad de este software, obtiene acceso a las bases de datos confidenciales de cualquier empresa que esté utilizando actualmente el software, que luego retiene para pedir un rescate. En este caso, Clop aprovechó una falla de seguridad en el software MOVEit, que utiliza PBI o Pension Benefit Information LLC. Y como PBI es en sí misma una empresa que brinda servicios a otras empresas, todas y cada una de sus empresas clientes también quedaron atrapadas en el esquema de ransomware. Dado que PBI proporciona servicios de recopilación y verificación de datos a grandes empresas, como compañías de seguros, planes estatales de jubilación y otras, los datos en riesgo dentro de estas empresas son de la máxima sensibilidad.

Se presentaron múltiples demandas por violación de datos de PBI después de esta violación masiva. Cualquiera que se haya visto afectado puede comunicarse con un bufete de abogados de protección al consumidor, como Consumer Attorneys, para evaluar sus opciones.

Otras violaciones de datos masivos

¿Cuánto pueden reclamar los particulares a las empresas en caso de filtración de datos?

No existe una respuesta única para esta pregunta. De hecho, aunque los demandantes pueden unirse a una demanda colectiva, dentro de ese grupo de consumidores perjudicados, si se llega a un acuerdo, algunos demandantes pueden tener derecho a pagos mayores que otros. Los detalles específicos para determinar quién recibe qué cantidad en dólares pueden depender de factores como el alcance del daño sufrido.

Por ejemplo, si un reclamante se vio atrapado en la infracción hasta el punto de tener que tomar medidas onerosas (como cambiar contraseñas y monitorear cuentas) pero otro reclamante sufrió un robo de identidad concreto como resultado, esto último claramente representa un daño general mayor. soportado. Por esta razón, algunos demandantes en una demanda colectiva obtienen cantidades nominales (menos de $100 hasta varios cientos de dólares) y otros obtienen cantidades significativas (miles o decenas de miles de dólares).

¿Cuál de los siguientes no es un riesgo para una empresa o sus empleados como resultado de una violación de datos?

A. Disminución de la confianza del consumidor

B. Multas regulatorias, acuerdos de demandas o consecuencias legales

C. Daños a la reputación o a la marca

D. Soluciones monetarias fáciles y de bajo costo

E. Robo de identidad

F. Trastornos empresariales

Si ha elegido la D, está en lo cierto. En términos generales, la limpieza tras una filtración de datos es una tarea absolutamente enorme, engorrosa y costosa. Dependiendo del tamaño de la empresa, la magnitud del incumplimiento y el alcance de los daños, las consecuencias pueden ser absolutamente perjudiciales desde el punto de vista económico.

¿Por qué estaba Pensacola mejor preparada que Nueva Orleans para una violación de datos?

Tanto Pensacola como Nueva Orleans sufrieron ataques cibernéticos, pero algunos expertos en seguridad opinaron que Pensacola hizo un mejor trabajo al gestionar las consecuencias de su ataque. Algunas de las cosas que se citaron fueron el hecho de que Pensacola contaba con un sólido protocolo de ciberataque/violación de datos, llevaba a cabo formaciones periódicas con el personal clave y tenía una estrategia de comunicación sólida y preparada. Esta combinación de factores proactivos dio a Pensacola una ventaja para mitigar los daños, encabezar una operación de recuperación y generar confianza entre los empleados.

Alternativamente, algunos vieron la respuesta de Nueva Orleans como de naturaleza más reactiva, lo que indicaba una falta de preparación integral por adelantado.

Quizás no sea sorprendente que, cuando se trata de filtraciones de datos y las consecuencias resultantes, realmente es importante en qué estado reside y qué dicen las leyes sobre sus derechos a la información y a los recursos. Echemos un vistazo a las leyes de California y Nueva York a continuación.

Ley de notificación de violación de datos de California

Un estado como California se inclina hacia el lado del consumidor en este tipo de violaciones de datos, enfatizando la mitigación de riesgos y la comunicación al abordar los daños. Esto se puede ver principalmente a través de los requisitos de notificación y el enorme catálogo de notificaciones con capacidad de búsqueda que mantiene California. Tanto las empresas privadas como las agencias estatales/locales deben notificar a cualquier "residente de California cuya información personal no cifrada... haya sido adquirida, o se crea razonablemente que ha sido adquirida, por una persona no autorizada". Ley de notificación de violación de datos de California

Además, cualquier aviso que se envíe a más de 500 residentes debe “ser entregado al Fiscal General de California” y está disponible en línea en una base de datos de avisos que los residentes pueden buscar.

Ley de notificación de violación de datos de Nueva York

En el estado de Nueva York, cualquier empresa o persona “que posea o conceda licencia de datos computarizados que incluyan información privada debe revelar cualquier violación de los datos a los residentes de Nueva York cuya información privada estuvo expuesta”. Y también se deben enviar avisos al Fiscal General del Estado, a la Policía Estatal y a la División de Protección al Consumidor del Departamento de Estado. Si una agencia estatal es la entidad cuyos datos fueron violados, también debe notificar al Fiscal General del Estado y al Departamento de Protección al Consumidor. Sin embargo, debe notificar a la Oficina de Servicios de Tecnología de la Información del Estado y no a la policía estatal. Ley de notificación de violación de datos de Nueva York.

Pero no importa dónde viva o haga negocios, debe conocer las leyes de violación de datos de su estado. Según la Conferencia Nacional de Legislaturas Estatales, a partir de 2022, todos los estados de los Estados Unidos, el Distrito de Columbia, Guam, Puerto Rico y las Islas Vírgenes de los EE. UU. «tienen leyes de notificación de violaciones de seguridad que requieren que las empresas o los gobiernos notifiquen a los consumidores o ciudadanos si su información personal es violada.»

¿Qué filtración de datos acaba de ocurrir?

Desafortunadamente, las filtraciones masivas de datos se están convirtiendo en algo bastante habitual, pero Ticketmaster es una de las más grandes e impactantes atacadas recientemente. En mayo de 2024, los datos personales de 560 millones de clientes de Ticketmaster fueron robados y explotados en la web oscura.

Cómo protegerse después de una violación de datos

Como empresa que busca mitigar los daños y gestionar una respuesta, la mejor manera de protegerse después de una violación de datos es seguir los tres pasos descritos por el Centro de Asistencia Técnica de Privacidad del Departamento de Educación. Los tres pasos clave son (1) diseñar una política, (2) hacer un plan, (3) conocer el procedimiento. Lista de verificación de respuesta a la violación de datos

- Política: al más alto nivel, mucho antes de que ocurra una violación de datos, es necesario contar con una política. Esto incluye la creación de una visión, objetivos, alcance, prioridades, etc. También debe incluir las definiciones necesarias, consideraciones de funciones, “mecanismos de presentación de informes, remediación y retroalimentación”.

- Plan: una vez que se ha redactado una política general, se desarrolla un plan que sea coherente con la política. Esta será una "estrategia de alto nivel para implementar la política de violación de datos". En este nivel, incluirá un análisis de los recursos necesarios y la asignación de responsabilidades.

- Procedimiento: Esta es la estrategia práctica, táctica y concreta para implementar el plan. Al desarrollar y difundir el plan y capacitar a las personas necesarias en sus roles funcionales, todos estarán preparados para posible violación de datos.

IBM recomienda igualmente partir de un cierto conocimiento a la hora de abordar las violaciones de datos. «La mejor manera de prevenir y responder a las violaciones de datos es aprender por qué y cómo ocurren». Guía de acción de violación de datos

Cómo proteger mi identidad después de una violación de datos

Como individuo que busca mitigar los daños y recuperarse de cualquier explotación de datos personales, hay algunas cosas que puede hacer, que repasamos en detalle en otras secciones de este artículo. Pero la idea general es que tiene que hacer esto:

¿En qué porcentaje puede reducir el riesgo de violación de datos la formación en materia de seguridad?

Datos recientes indican que la capacitación en concientización sobre seguridad puede reducir el riesgo de una violación de datos hasta en un 70%. Si bien este tipo de capacitación no elimina los riesgos en su totalidad, claramente mitiga las vulnerabilidades por un amplio margen. Esto es consistente con el tema general de prevenir o recuperarse de violaciones de datos: ¡el conocimiento, la experiencia y la capacitación lo son todo! Esté preparado para detener las amenazas y prepárese para recuperarse de los ataques.

Tenga en cuenta que una disminución del riesgo del 70% es enormemente importante si se considera a la luz del costo promedio de limpieza después de una violación de datos, que es de 4,88 millones de dólares en lo que va de 2024. Costo de un informe de vulneración de datos 2024 Esto continúa la tendencia de ver un aumento en el costo global promedio de una violación de datos, a nivel mundial, año tras año.

¿Cuál es la diferencia entre el seguro cibernético y el seguro contra violación de datos?

Si bien son similares y pertenecen a la misma categoría general de seguro, existen dos diferencias clave entre el seguro cibernético y el seguro contra violación de datos. Pero antes de entrar en materia, es útil saber que el seguro cibernético también se conoce como seguro de responsabilidad cibernética. Verá que el aspecto de la responsabilidad es una distinción importante.

- El seguro contra la filtración de datos está destinado a las pequeñas empresas y su objetivo es ayudarlas a costear algunos de los aspectos procesales de la recuperación tras una filtración de datos. Esto incluye aspectos como notificar a las personas afectadas por la filtración (empleados, clientes, pacientes, etc.), brindar servicios de monitoreo, contratar equipos de comunicaciones o firmas de relaciones públicas para ayudar a difundir información o transmitir un mensaje, notificar a las agencias gubernamentales (si es necesario), etc. Como todos los seguros, el costo del seguro contra violación de datos puede variar según el tamaño y la escala de su pequeña operación y los tipos de coberturas que esté buscando, así que compare precios. La mayoría de los principales proveedores de seguros tienen ofertas, con algunos paquetes de cobertura de construcción por alrededor de $25 al mes.

- El seguro de responsabilidad cibernética está destinado a grandes empresas y tiene un doble objetivo. En primer lugar, al igual que el seguro contra violación de datos, ofrece una cobertura destinada a aliviar la carga de los aspectos procesales de la recuperación de una violación de datos (ver arriba). En segundo lugar, cubre la responsabilidad derivada de violaciones de datos. Esto es lo que realmente lo distingue del seguro contra violación de datos. La cobertura de responsabilidad incluye costos asociados con cosas como pagos de extorsión, demandas, multas, etc.

¿Quién puede ayudarle a recuperarse de una filtración de datos?

Consumer Attorneys, el bufete de abogados de informes de consumidores más grande del país, puede ayudarle a recuperarse del impacto perjudicial de una violación de datos.

Las consecuencias de una violación de datos (o de muchas, muchas violaciones de datos) para los consumidores es que eventualmente sus datos personales pueden terminar en la web oscura, vendidos a ciberdelincuentes conocidos o explotados de otra manera. Cuando una violación de datos se transforma en el uso no autorizado de su información personal, ahora se encuentra en territorio de robo y fraude de identidad. Y cuando esto sucede, normalmente sigue el caos financiero.

Los portafolios financieros (operaciones bancarias, inversiones, jubilación), beneficios, seguros, cuentas minoristas, cuentas de servicios públicos, contratos (acuerdos de alquiler), préstamos (financiación de automóviles), etc., pueden realizarse transacciones falsas en su nombre o verse afectadas por actividades fraudulentas. Cuando esto sucede, algunos consumidores pueden recurrir a través del sistema de justicia penal, pero muchas veces nunca se encuentra al autor. Y lo que es peor, ya sea que alguien enfrente o no consecuencias por explotar sus finanzas y causarle un trauma emocional y mental genuino, los datos falsos que se generan mediante actividades no autorizadas con frecuencia terminan en todos sus informes crediticios y financieros, y es muy difícil limpiarlos y recuperarse de ellos.

Si necesita ayuda para eliminar de sus informes de crédito y otras cuentas financieras el impacto del fraude de identidad relacionado con la violación de datos, o cualquier otra forma de fraude o robo de identidad, podemos ayudarle. Con más de 75 años de experiencia práctica combinada, hemos ayudado a miles de consumidores a recuperarse de estas situaciones y podemos ayudarle a usted también.

Contáctenos hoy para obtener más información. Nuestras consultas y representación no le cuestan nada de su bolsillo porque las compañías de informes pagan nuestros honorarios legales cuando llegamos a un acuerdo o ganamos.

Preguntas más frecuentes

Prevenir por completo una fuga de datos es una tarea difícil y casi imposible, aunque los riesgos se pueden mitigar sustancialmente con la preparación adecuada. Pero detener una fuga de datos de inmediato es posible. Los pasos más efectivos para detener una fuga de datos son: (1) ¡Tener conocimiento de ella en primer lugar! Esto puede parecer obvio, pero muchas fugas pasan desapercibidas durante años. Sea diligente en la ejecución de actualizaciones, simulaciones para buscar problemas y mantenerse al tanto de las últimas novedades tecnológicas y de datos. No permita que nada se le escape ni se deje para otro día. (2) Haga un plan, capacítese para su plan e impleméntelo cuando llegue el momento. Cuando todos comprendan su función, lo que debe suceder y cómo hacerlo, podrá actuar con rapidez y sin problemas para poner fin a una filtración de datos. Tenga en cuenta que la preparación lo es todo cuando se trata de violaciones de datos. Prepárese con conocimiento y un plan de acción bien ensayado.

Leak-Lookup es exactamente lo que parece: una base de datos de empresas afectadas por filtraciones de datos que permite realizar búsquedas. Sin embargo, es un servicio pago, por lo que los usuarios deben registrarse para obtener una cuenta y comprar un plan, que luego les da acceso a la base de datos que contiene información de más de 4000 incidentes de filtración de datos y sigue aumentando. ¡El sitio pretende tener información sobre más de 26 000 000 000 de registros! Irónicamente, Leak-Lookup estuvo involucrado en una filtración de datos propia en enero de 2024, lo que causó estragos en los datos de forma amplia y devastadora.

Los siete principios del GDPR son (1) responsabilidad, (2) precisión, (3) legalidad, equidad y transparencia, (4) limitación de la finalidad, (5) minimización de datos, (6) limitación del almacenamiento, (7) integridad y confidencialidad. El Reglamento General de Protección de Datos (GDPR) es una ley aprobada por la Unión Europea que establece normas y expectativas estrictas sobre cómo se recopilan, almacenan, procesan, transfieren y utilizan los datos personales en la UE. Si bien técnicamente solo se aplica a los residentes de los países de la UE, tiene un impacto global más amplio porque cualquier entidad comercial que busque relacionarse con residentes de la UE a través del comercio electrónico y las prácticas de recopilación de datos de los consumidores debe cumplir con esta normativa y sus directrices.

Daniel Cohen es el fundador de Consumer Attorneys. Daniel gestiona los esfuerzos de branding, marketing, captación de clientes y desarrollo de negocio de la firma. Desde 2017 es miembro de la Asociación Nacional de Defensores del Consumidor y del Centro Nacional de Derecho del Consumidor. Es reconocido nacionalmente en la protección de los consumid... Leer más

Artículos relacionados

R

ES™Usted no asume ningún gasto. La ley exige que ellos paguen.